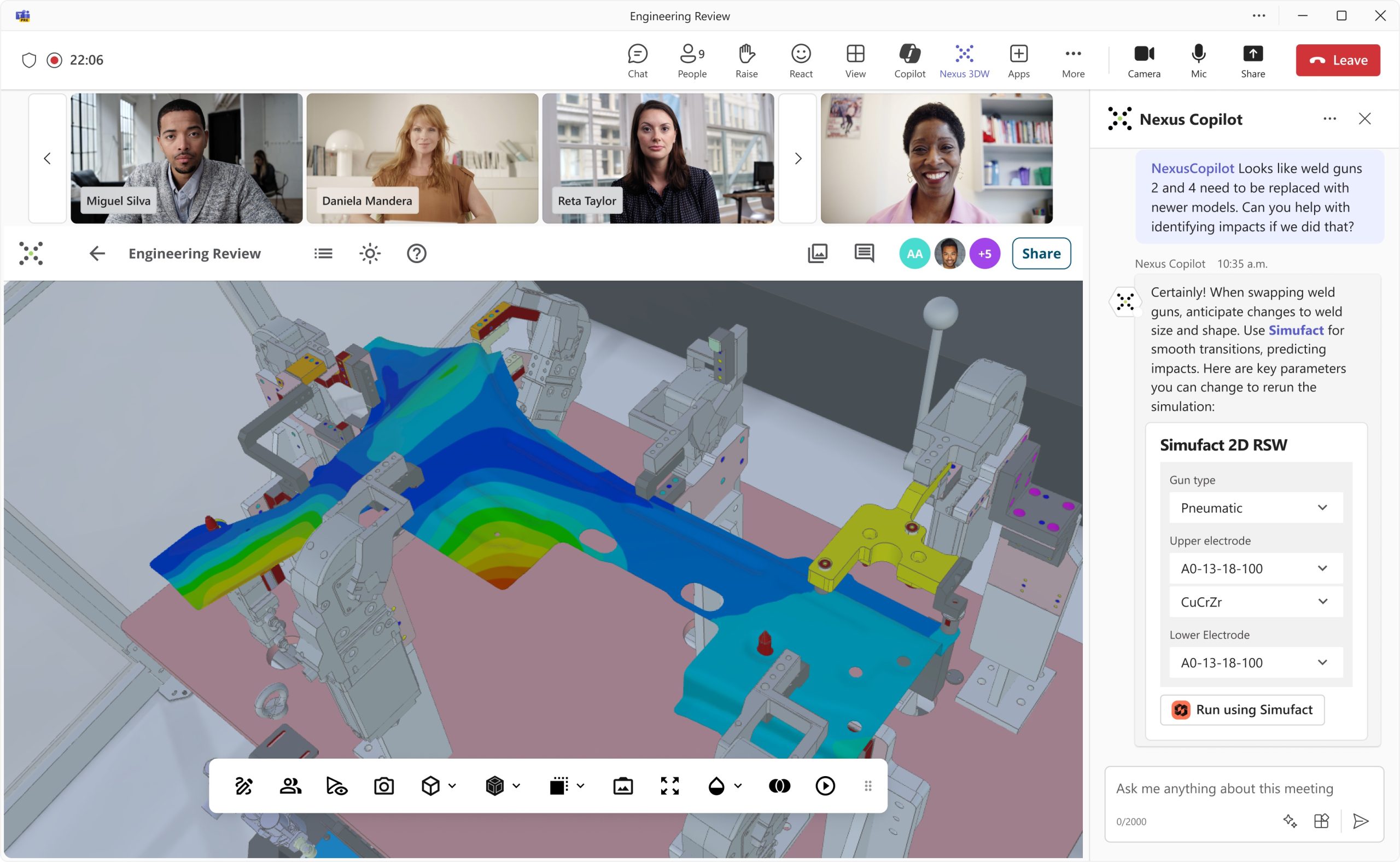

Hexagons Manufacturing Intelligence Division hat eine strategische Partnerschaft mit Microsoft bekannt gegeben.

Bestellen Sie jetzt die Ausgabe 3 2024 des SPS-MAGAZINs. Und erfahren Sie alles zum Thema Automatisierungstechnik.

Mit der Software Eplan Cable proD soll es ab September möglich sein, vorkonfektionierte Kabel vom Schrank zur Maschine, mit passender Länge und Kabelweg im 3D-Modell zu definieren.

Die neuen UT-Tüllen von Icotek eignen sich für die einfache und effiziente Einführung von Leitungen mit und ohne Stecker in Gehäuse.

Der integrierte Motion Controller 22xx…BX4 IMC von Faulhaber verfügt über sehr kompakte Abmessungen.

Nanotec erweitert seine Produktpalette um den Hightorque-Schrittmotor ASA5618.

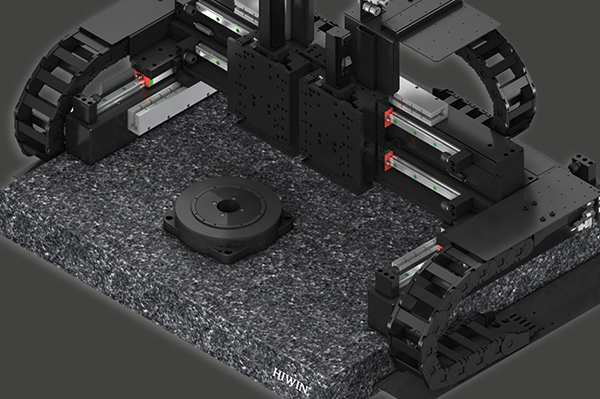

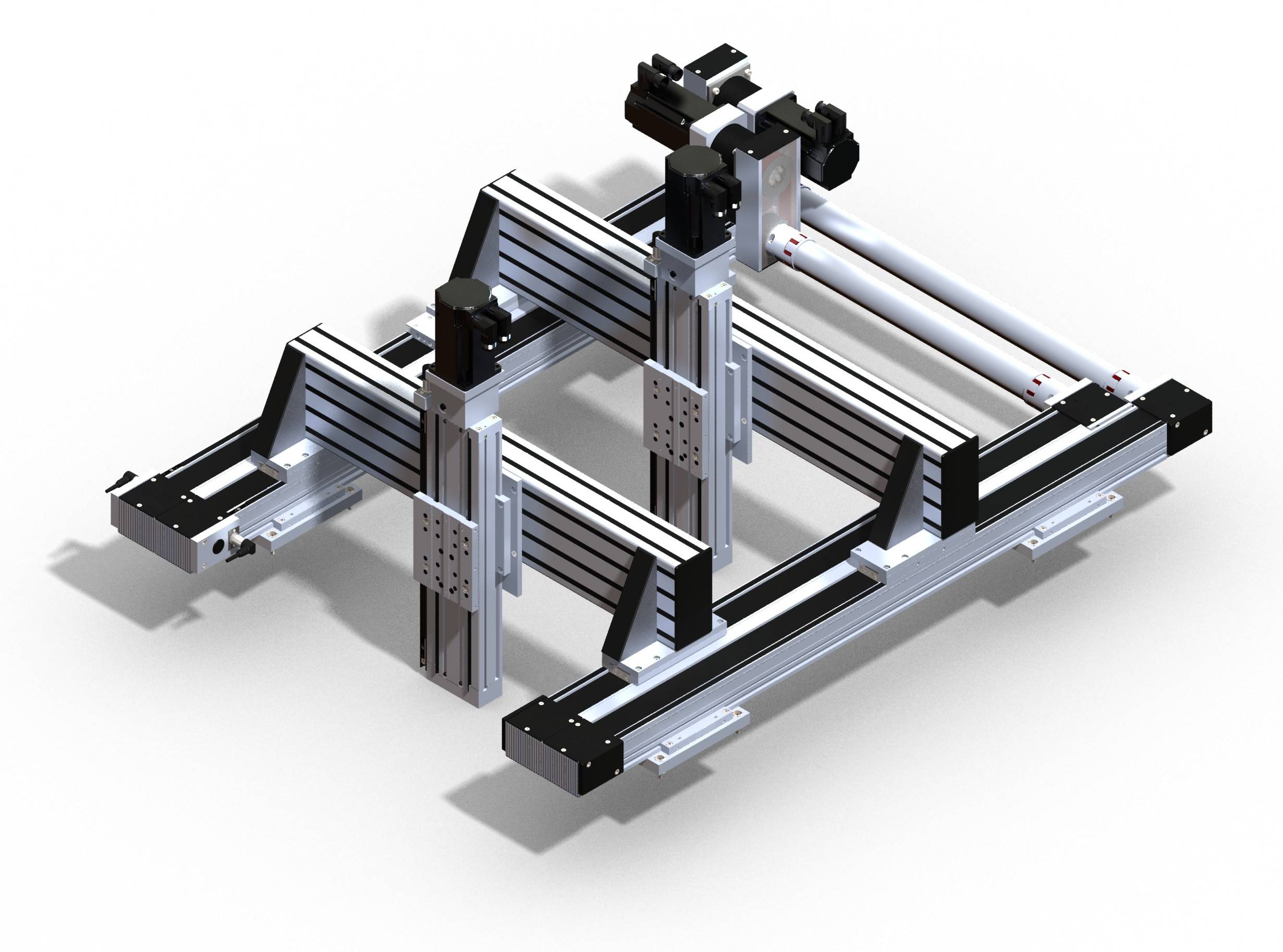

Die Linearmotoren und Profilschienenführungen der Gantry-Systeme von Hiwin sorgen zusammen mit hochauflösenden Wegmess-Systemen für eine exakte Positionierung.

Die neue Steuerung CP 931 von Sigmatek verfügt über einen leistungsstarken Intel-Prozessor vom Typ Core i3 Tiger Lake.

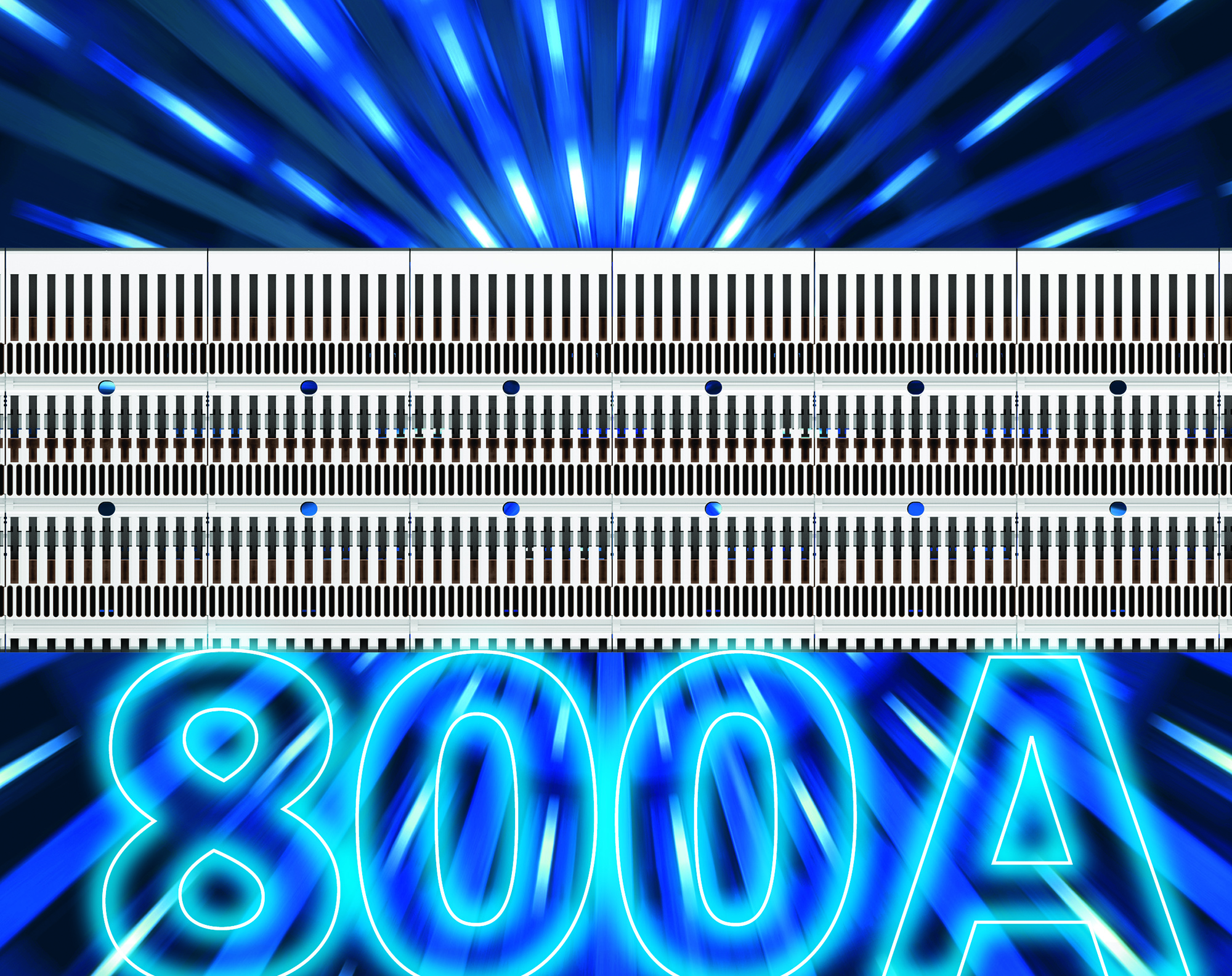

Das CrossBoard von Wöhner erfährt ein Upgrade und verschiebt die Grenze von 160 auf nunmehr 800A Bemessungsstrom.

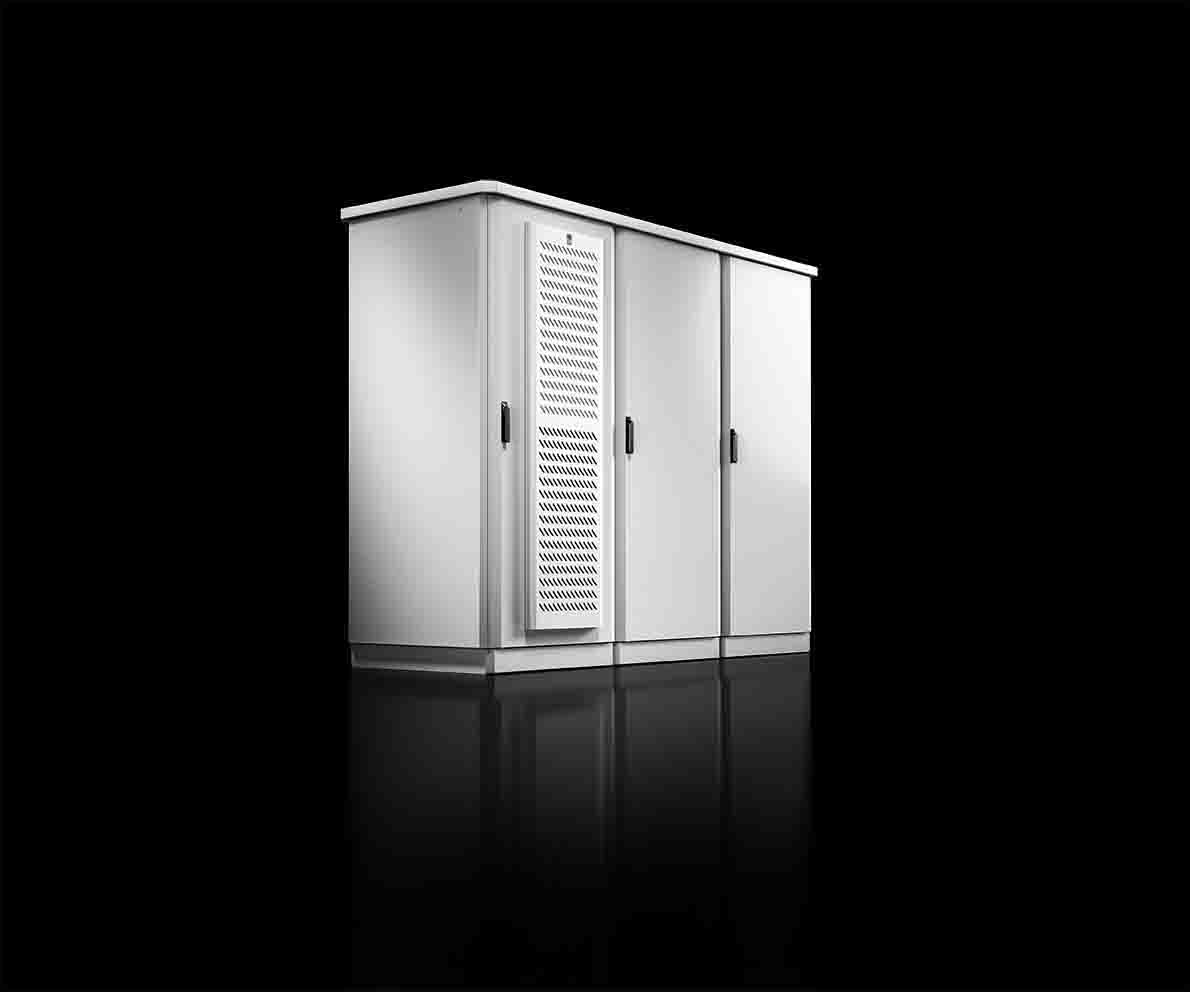

Wenn sich Anlagenbauer in der Vergangenheit auf die Suche nach einem doppelwandigen und sehr breiten Outdoor-Gehäuse gemacht haben, waren in der Regel Sonderanfertigungen das Mittel der Wahl.

Mit der Variante GPA der Lineareinheit Modul 160/15 von IEF-Werner lassen sich zwei Flächenportale innerhalb des gleichen Arbeitsraums betreiben.

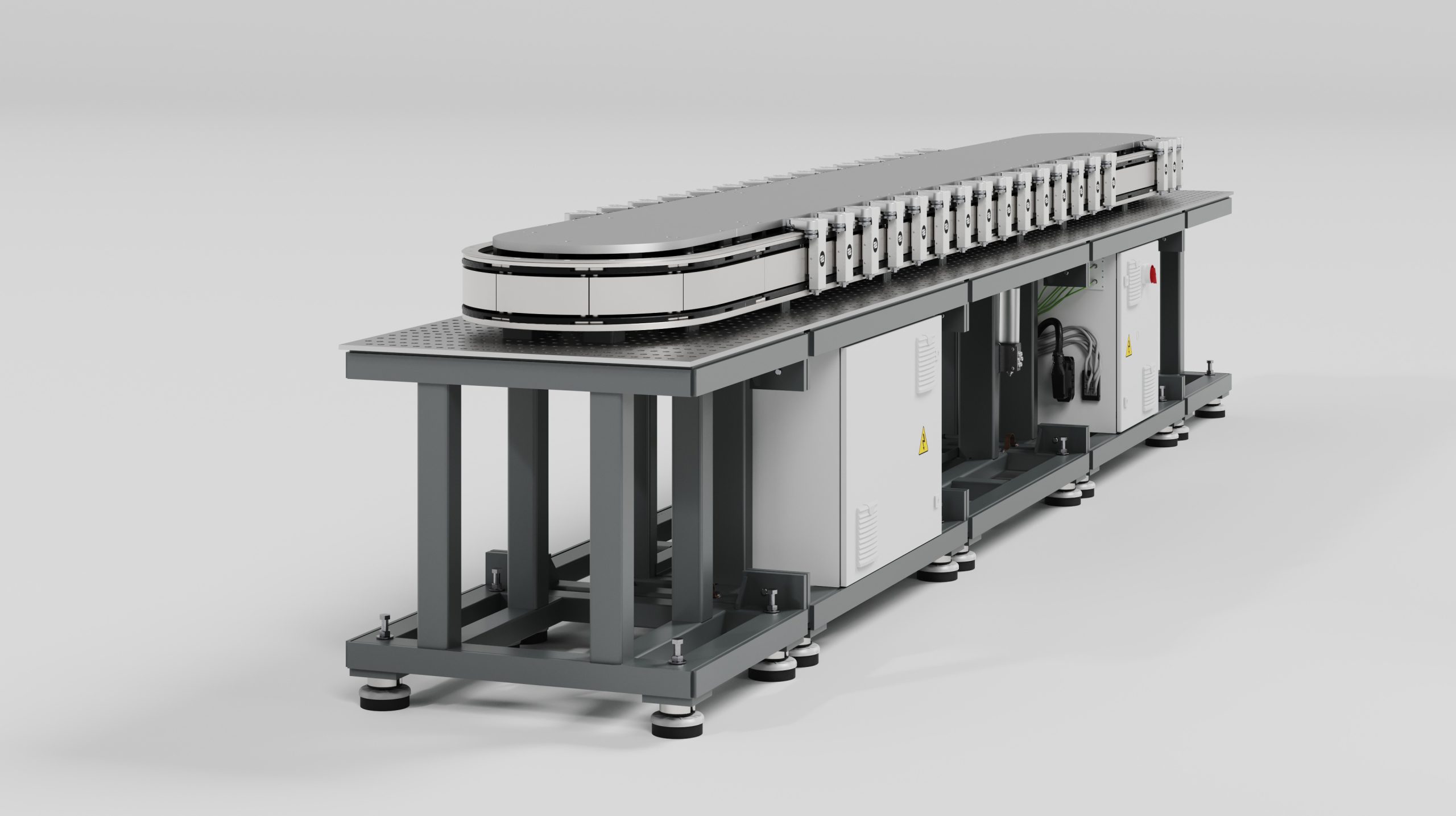

Weiss liefert sein direkt angetriebenes Lineartransfersystem LS One als Komplettpaket: vorkonfiguriert, vorprogrammiert und inklusive passendem Gestell sowie entsprechenden Aufbauplatten.

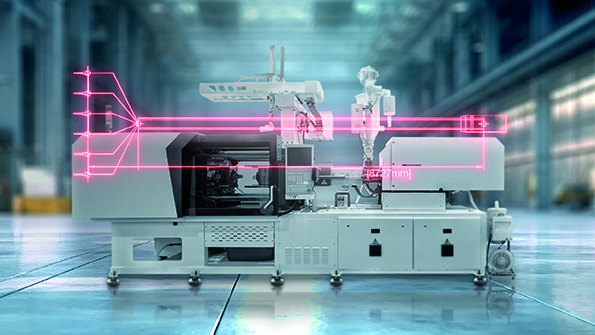

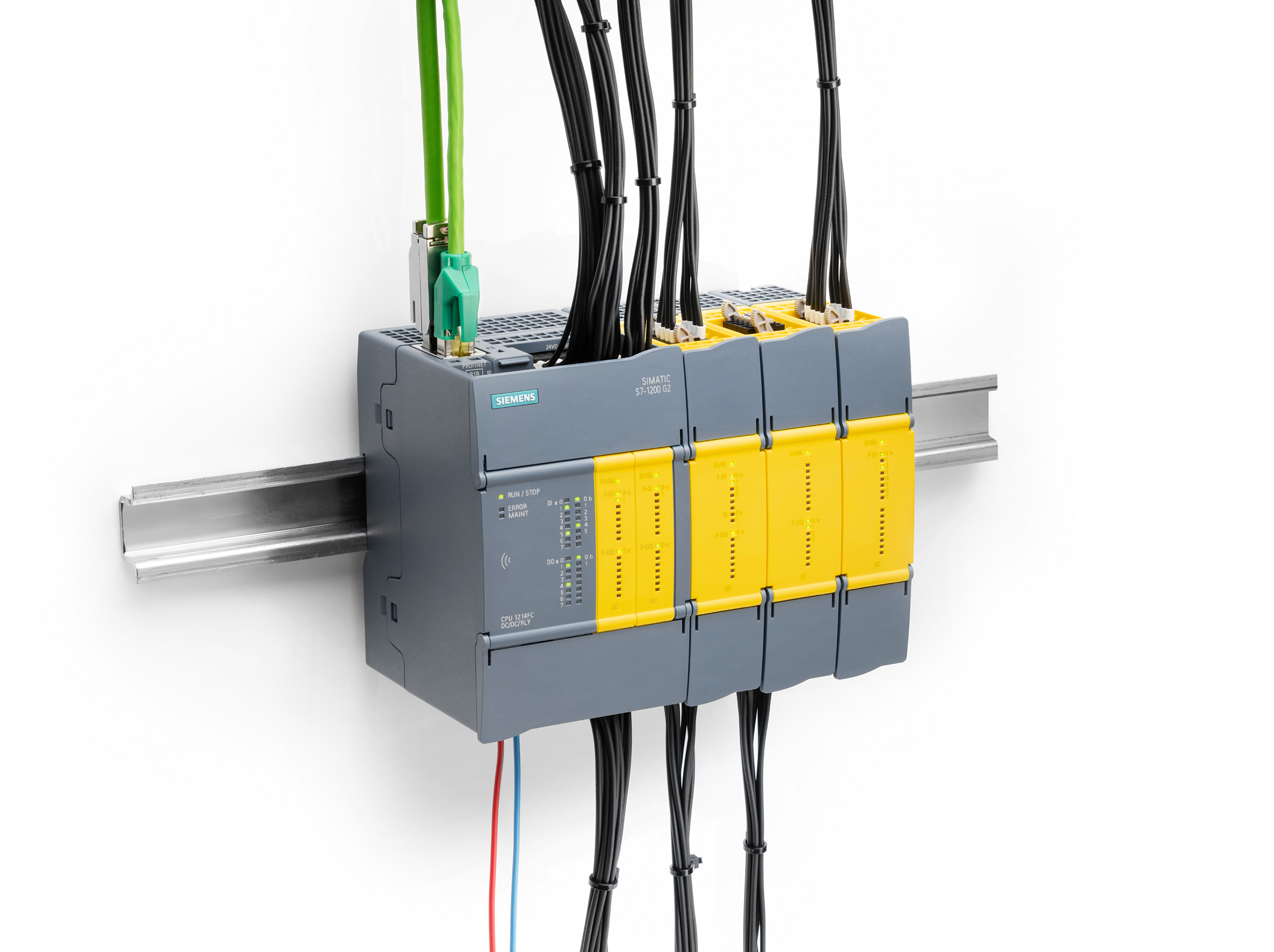

Siemens kündigt auf der Hannover Messe eine neue SPS-Generation an, die ab Winter verfügbar sein soll.

Mit zwei Industrierechnern, der kompakten Prime Box Picosowie dem Panel-PC Prime Panel Pico 15,6″ unterstützt Schubert System Elektronik (SSE) die Automatisierungsmarktplatz von Flecs, der auf die einfachen Installation von App auf Maschinensteuerungen abzielt.

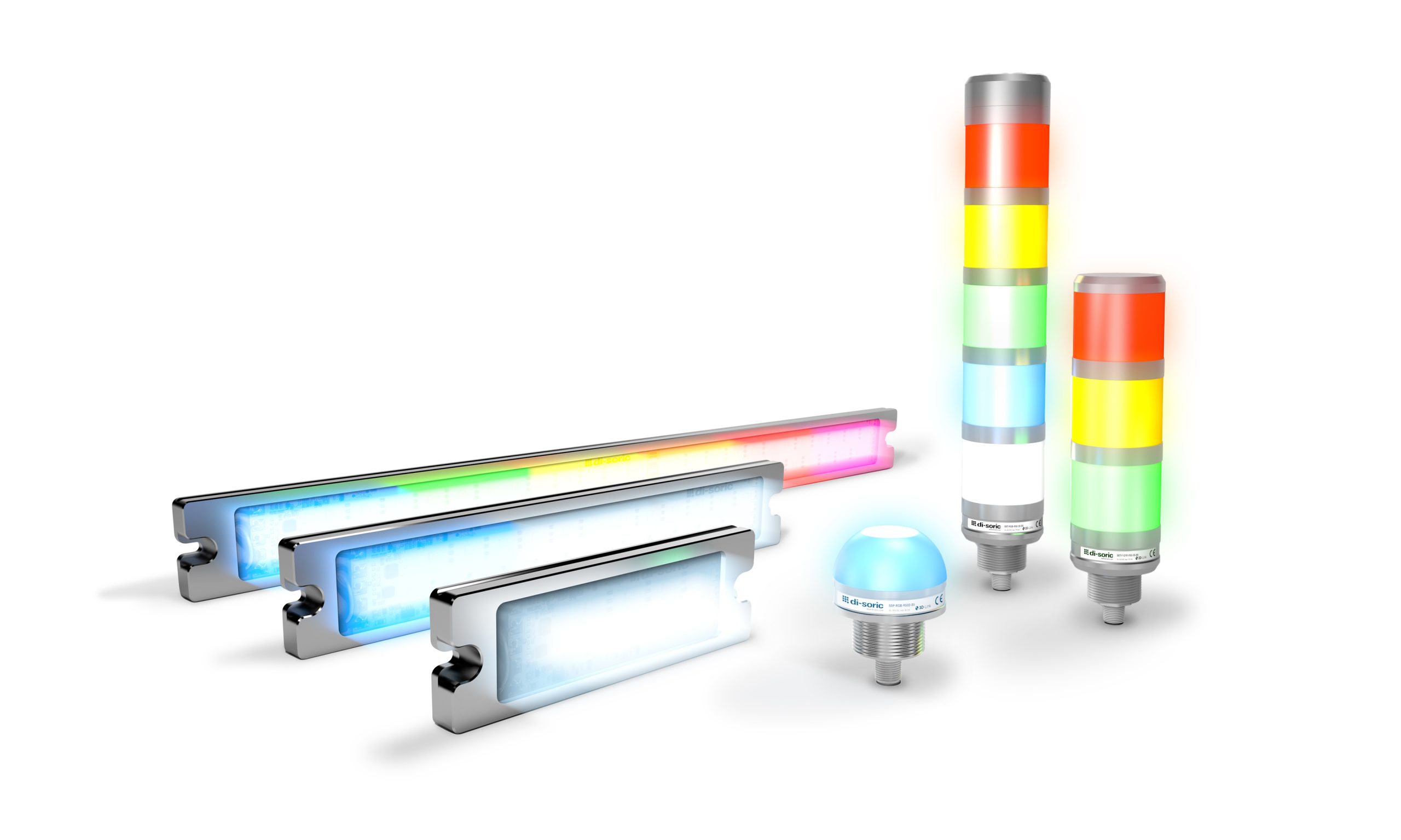

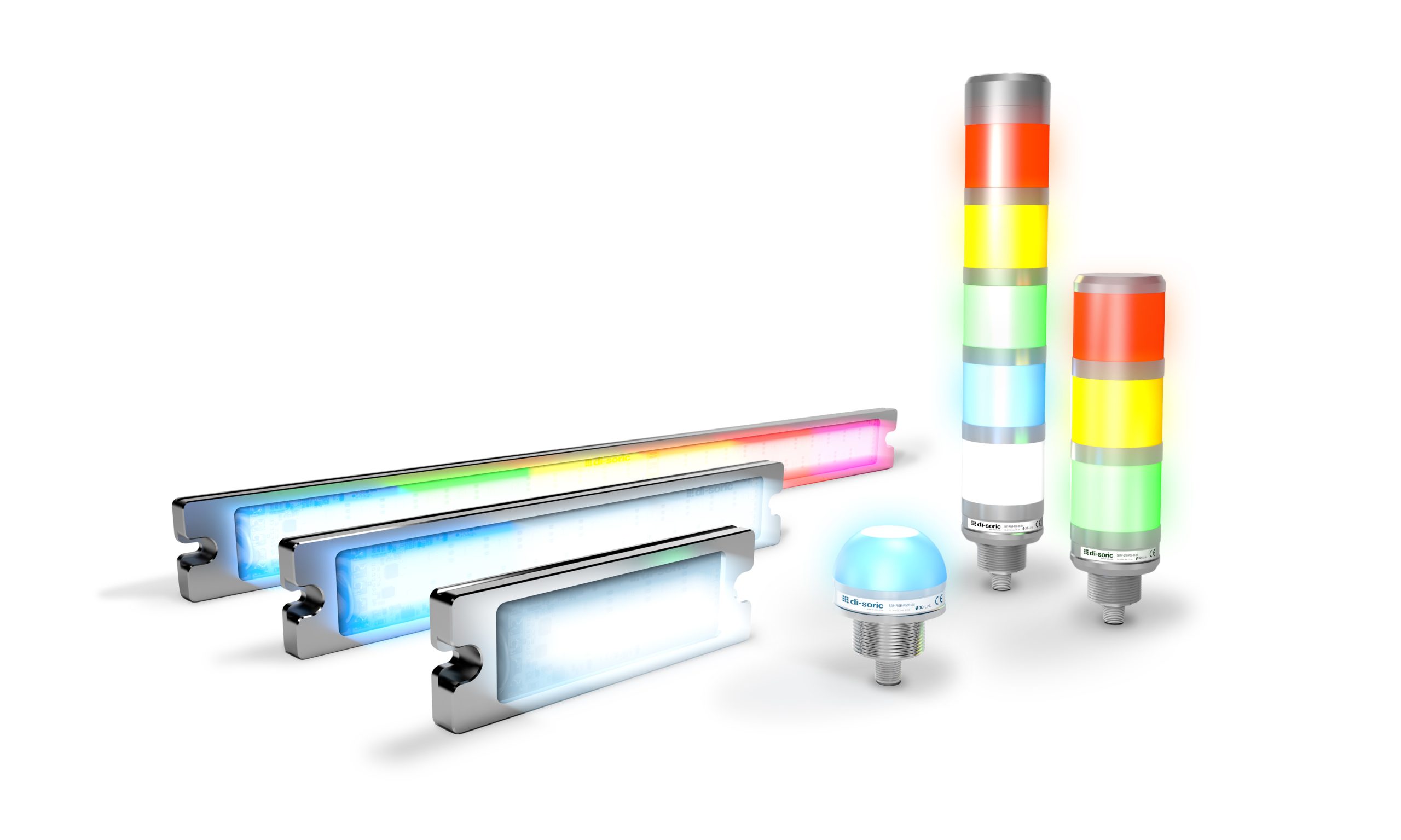

Die Multisegment-Signalsäule der Serie SBT-RGB eignet sich ebenso wie die kompakte domförmige multifunktionale Signalbeleuchtung der Serie SBP-RGB von Disoric zur Darstellung und Übermittlung unterschiedlichster Anlagenzustände. Ohne einzelne Leuchtsegmente stecken zu müssen, weisen Anwender per Software über die IO-Link Prozessdaten jedem Segment einfach die gewünschte Farbe, Helligkeit sowie das Blinkverhalten zu.

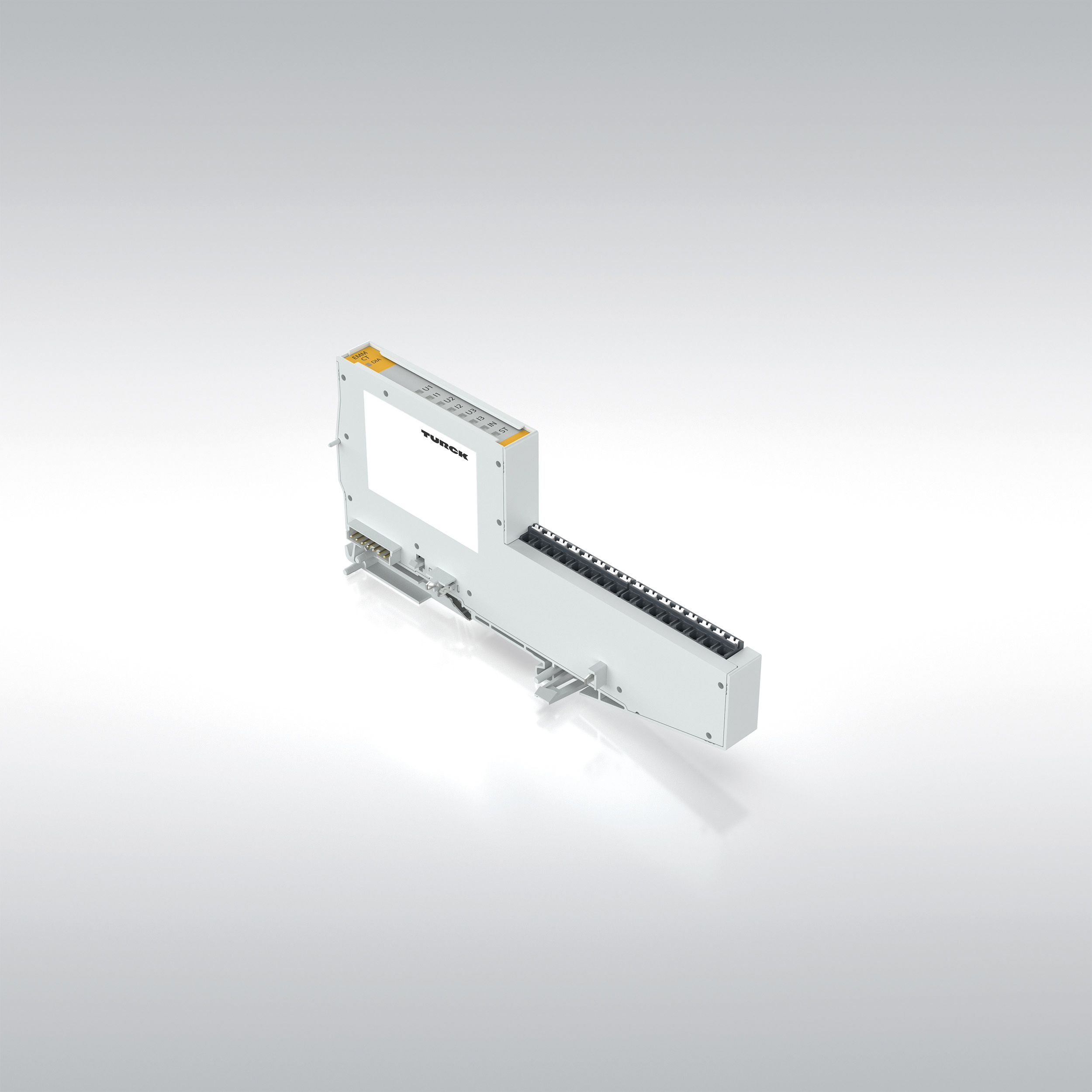

Turck erweitert sein I/O-System BL20 um 3-Phasen-Energiemessmodule für 1-A- und 5-A-Stromwandler zu einer umfassenden Energiemanagementlösung.

Die Multisegment-Signalsäule der Serie SBT-RGB eignet sich ebenso wie die kompakte domförmige multifunktionale Signalbeleuchtung der Serie SBP-RGB von Disoric zur Darstellung und Übermittlung unterschiedlichster Anlagenzustände. Ohne einzelne Leuchtsegmente stecken zu müssen, weisen Anwender per Software über die IO-Link Prozessdaten jedem Segment einfach die gewünschte Farbe, Helligkeit sowie das Blinkverhalten zu.

Softing Industrial präsentiert sein neues EdgeGate – eine wartungsfreie Hardware-Lösung für die Übertragung von Produktionsdaten aus SPS- und CNC-Steuerungen in Edge- und Cloud-basierte Umgebungen.

Die Industrial Firewalls der 1000er und 3000er Serie von ADS-Tec Industrial IT bieten eine umfassende Sicherheitslösung zur Vernetzung, Steuerung und Absicherung von verketteten Maschinen und Anlagen.

EAO erweitert seine Baureihe der 09 In-Cabin Produktfamilie – mit dem Rotary Cursor Controller und Rotary Pushbutton für intuitives Drehen, Drücken und Neigen im Fahrzeuginnenbereich.

Mit der App Industrial News Arena erfahren Sie wichtige Nachrichten aus Ihrer Branche sofort. Lesen Sie zu jeder Zeit, welche Branchen-Themen die Community aus Ihrem Interessengebiet bewegen. In wenigen Augenblicken gewinnen Sie Tag für Tag schnell den Überblick über alle relevanten Ereignisse aus der Automatisierung, industriellen Bildverarbeitung, Gebäudetechnik, industriellen IT, Robotik und Schaltschrankbau. Die einfache Navigation macht das Lesen von Nachrichten zu einem neuen Erlebnis.

Die kostenlose App können Sie hier downloaden:

http://app.industrialnewsarena.de

Time-Sensitive Networking – ZEIT ZUM HANDELN! 2020 ist das 20. Jubiläum der CC-Link Partner Association. Erfahren Sie, wie CC-Link IE TSN Ihr Unternehmen untestützen kann, sich auf die Automatisierungsaufgaben der nächsten 20 Jahre vorzubereiten.

Wir stellen uns diesen Herausforderungen, denn wir sind gut gerüstet. Neben qualitativ hochwertigen Produkten, die das ganze Spektrum von Low- und Middle- bis High- End-Automatisierungsprodukten und -Lösungen abdecken, sind unsere Spezialisten visionär und arbeiten in einem weltumspannenden Netzwerk aus Niederlassungen, Servicestationen, Systempartnern und Entwicklern.