Zwar ist man sich über die Notwendigkeit effektiver Schutzmechanismen einig, doch längst nicht jeder verfügt über die nötigen Werkzeuge, Fähigkeiten und Kapazitäten, um selbst Maßnahmen zu entwickeln. Viele suchen stattdessen nach externen Lösungen, um schnell und einfach ein angemessenes Sicherheitsniveau in ihre Systeme zu integrieren. Was aber sind die Herausforderungen, mit denen sich IIoT-Systemarchitekten konfrontiert sehen, und wie können sie robusten Schutz schaffen, während sie gleichzeitig die Innovationskraft stärken und die Kosten reduzieren?

Risiko der digitalen Transformation

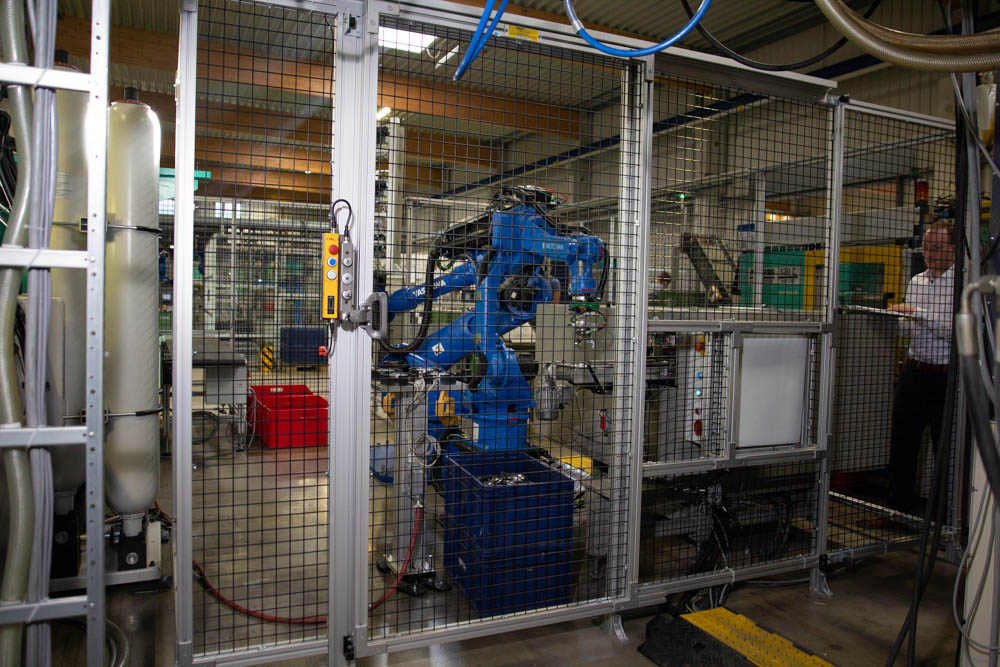

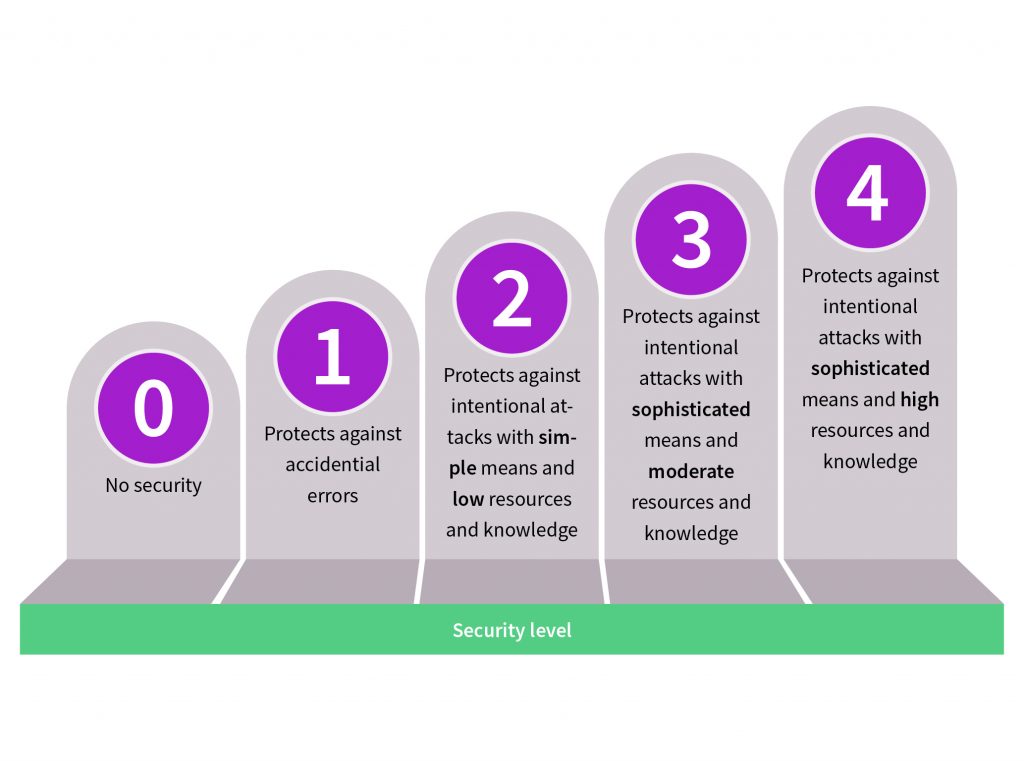

Viele Unternehmen sehen die Implementierung des IIoT als kritischen Faktor für die digitale Transformation. Da IIoT-Geräte Daten wie Passwörter und geistiges Eigentum enthalten, sind sie für Cyberkriminelle ein überaus attraktives Ziel. Zudem bieten sie eine ideale Angriffsfläche, um Geschäftsabläufe zu stören oder Schäden an Mensch und Material zu verursachen. Durch das Abfangen von Daten aus industriellen Steuerungssystemen können zudem potentiell wettbewerbsrelevante Produktionsgeheimnisse offengelegt werden. Wenn sich Geräte kapern, klonen oder vortäuschen lassen, könnten außerdem Sensordaten manipuliert, kritische Systeme deaktiviert und falsche Steuerbefehle übertragen werden, was die Sicherheit ernsthaft bedrohen würde. Durch die Untersuchung von Cyberangriffen erhalten Unternehmen immer mehr Informationen über potenzielle Schwächen und Defizite. Dieses kontinuierlich wachsende Wissen fließt in die Entwicklung neuer Sicherheitsstandards und Best Practices ein und hilft Systemarchitekten dabei, den erforderlichen Schutz und die Technologien zur Abwehr von Angriffen besser zu verstehen. Die Normenreihe IEC62443 etwa, die auf einer risikobasierten Analyse potenzieller Bedrohungen basiert, entwickelt sich mittlerweile zu einem internationalen Standard für Cybersicherheit. Die IEC62443 bewertet das Risiko für ein System auf Grundlage der Folgen und Auswirkungen eines erfolgreichen Angriffs und definiert fünf Sicherheitsstufen. Sie erfassen das gesamte Spektrum, von nicht schutzbedürftigen Geräten bis hin zu Geräten, die maximalen Schutz erfordern.

Cybersicherheits-Mix

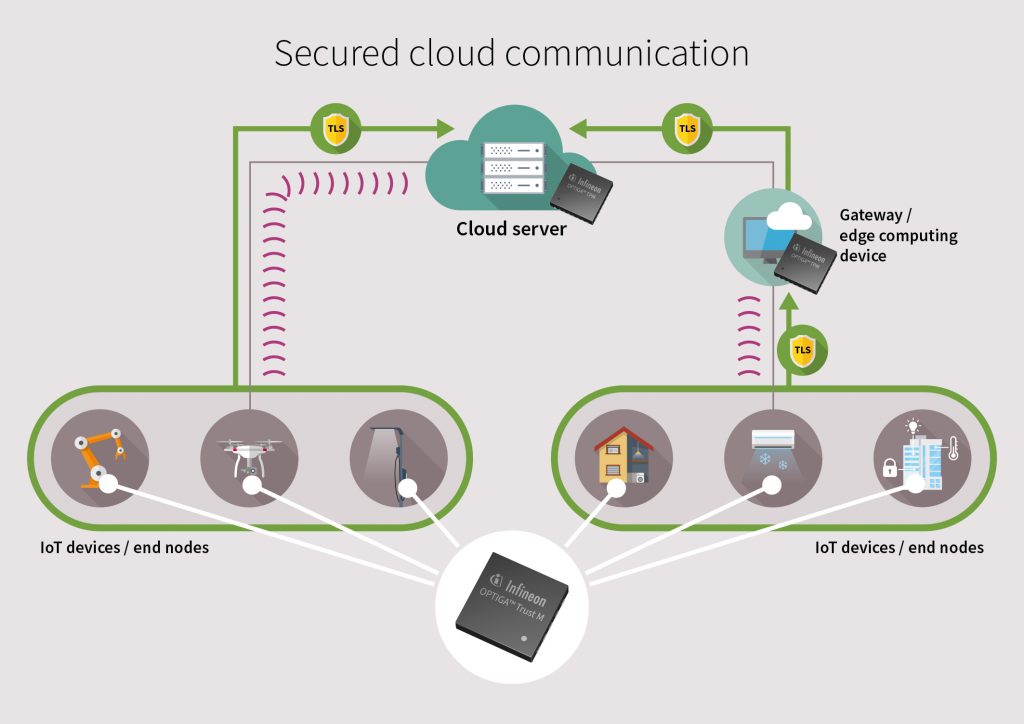

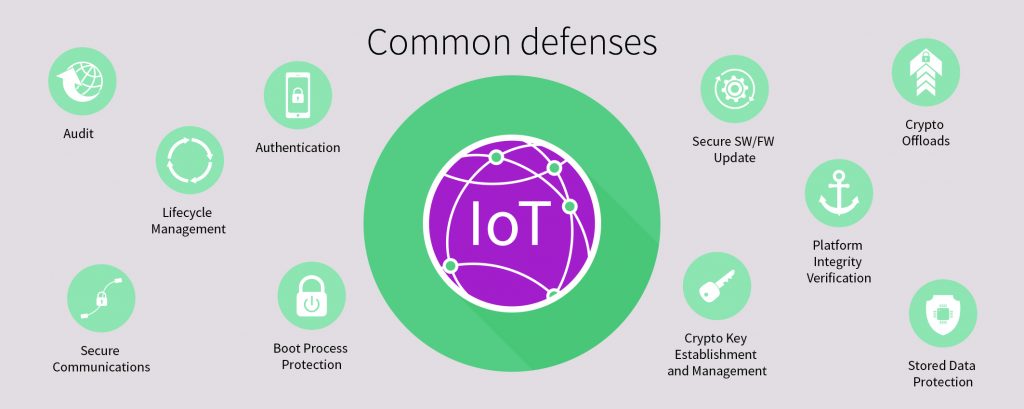

Die beidseitige Authentifizierung zwischen Endknoten, den Geräten, mit denen sie verbunden sind (z. B. einem Gateway) und/oder der Cloud erlaubt nur Original- und nicht kompromittierten Geräten die Kommunikation. Fehlt eine robuste Authentifizierung, können findige Angreifer eine Verbindung zu einem originären Gerät herstellen, es klonen oder Malware einschleusen. Darüber hinaus schützt die Authentifizierung die Anbieter von Produkten und Services vor missbräuchlicher Nutzung durch den Kunden. So können Probleme auftreten, wenn unerlaubte Reparaturen vorgenommen werden, gefälschte Geräte zum Einsatz kommen oder keine originalen Ersatzteile verwendet werden. Durch die Authentifizierung lassen sich derartige Praktiken aufdecken. In der Praxis beruht ein wirksamer Cyberschutz auf dem kombinierten Einsatz weit verbreiteter Abwehrmechanismen. Dazu zählen eine gesicherte Kommunikation, eine gesicherte Boot-Sequenz für alle vernetzte Geräte und gesicherte Prozesse für die Implementierung von Firmware-Updates über Funk (Over-the-Air; OTA). Die Sicherung der Kommunikation ist wichtig, um zu verhindern, dass Angreifer mit vernetzten Geräten interagieren oder Daten abfangen. Folglich ist neben der Authentifizierung von Komponenten und Mitarbeitern auch die Ausstattung aller vernetzten Geräte mit individuellen Zugangsdaten sowie eine effiziente Datenverschlüsselung erforderlich. Sind OTA-Geräte-Updates vorgesehen, ist es entscheidend diesen Prozess abzusichern, um das Einschmuggeln von Schadsoftware zu verhindern. Auch hier sind Authentisierung und Integritätsprüfung, Schutz der Lademechanismen und Signieren und/oder Verschlüsselung des zu ladenden Codes als Sicherheitsmaßnahmen unerlässlich. Abgesicherte Boot-Prozesse die Methoden wie Codesignierung nutzen, bieten einen weiteren Schutz für vernetzte Geräte, wenn diese besonders exponiert sind.

Schutz von kryptographischen Schlüsseln

Kryptographische Schlüssel in Schutzmaßnahmen sind entscheidend, um die benötigten challenge responses zu generieren, um Code digital zu signieren und Kommunikation zu verschlüsseln, sodass sie nur von autorisierten Parteien entschlüsselt werden kann. Diese Schlüssel zu schützen, ist von entscheidender Bedeutung. Wenn sie abgefangen oder gestohlen werden können, können Angreifer nach Belieben Geräte fälschen, geheime Kommunikation entschlüsseln und Softwaresignaturen replizieren, um schadhaften Code zu injizieren. Bei der Schlüsselsicherheit geht es vor allem um die sogenannten Vertrauensanker. Sie umfassen die Schlüsselspeicherung, die Verschlüsselung und die Schlüsselverwaltung. Den Schutz geheimer Schlüssel im Gerätespeicher allein durch Sicherheitssoftware zu gewährleisten, ist schwierig, ineffizient und unpraktisch. Diese Unzulänglichkeit wurde durch die Schwachstelle Heartbleed in der Software OpenSSL verdeutlicht. Aufgrund eines kleinen, tief im SSL-Code vergrabenen Programmierfehlers, konnte jeder Benutzer mit einer Internetverbindung, auf den Speicher anfälliger TLS/SSL-Systeme zugreifen, ohne dabei Spuren zu hinterlassen. Zum Glück wurde der Fehler zufällig von einem Softwareteam entdeckt, das daraufhin die betroffenen Unternehmen über das Problem informierte. Gleichzeitig sei erwähnt, dass auch Standardprozessoren Sicherheitsschwachstellen eröffnen können, wie Spectre, Meltdown und Foreshadow zeigen, die in einigen Hochleistungsgeräten entdeckt wurden. Solche Schwachstellen ermöglichen es, dass schadhafter Code die Abfrage von Speicherzugriffsrechten umgehen kann. Gesicherte Hardware, die speziell zur Isolierung und Speicherung kryptographischer Schlüssel und anderer sensibler Informationen entwickelt wurde, kann Schwachstellen sowohl in softwarebasierten Sicherheitssystemen, als auch in Systemen mit Standardprozessoren eliminieren.

Integration der Sicherheit in die Hardware

Bei einem IIoT-Gerät könnte eine solche Sicherheitskomponente entweder in das System-on-Chip (SoC) oder separat in einen dedizierten, gesicherten IC integriert werden. Eine SoC Lösung schränkt die gemeinsame Entwicklung der gesicherten Hardware und der Standardfunktionalität ein. Die Verlagerung der Sicherheitsfunktionalität in einen dedizierten Chip bietet mehr Flexibilität, um mit aktuellen Marktentwicklungen Schritt halten zu können. Durch diese Designfreiheit können gesicherte Standalone-ICs einen hohen Schutz gegen passive und aktive Angriffe einschließlich Seitenkanalangriffe wie Differential Power Analysis (DPA) bieten. DPA-Angriffe nehmen das Verhalten des Systems bei der kryptographischen Berechnung genau unter die Lupe, um Muster zu identifizieren, die den Schlüssel offenlegen. Sicherheitssoftware verhindert diese Analyse, indem sie die tatsächliche Berechnung durch zahlreiche vorgetäuschte Berechnungen verschleiert. Mit dem integrierten DPA-Schutz kann der abgesicherte Chip das gewünschte Ergebnis sicher mit nur einer Operation berechnen – und das schneller und mit weniger Stromverbrauch.

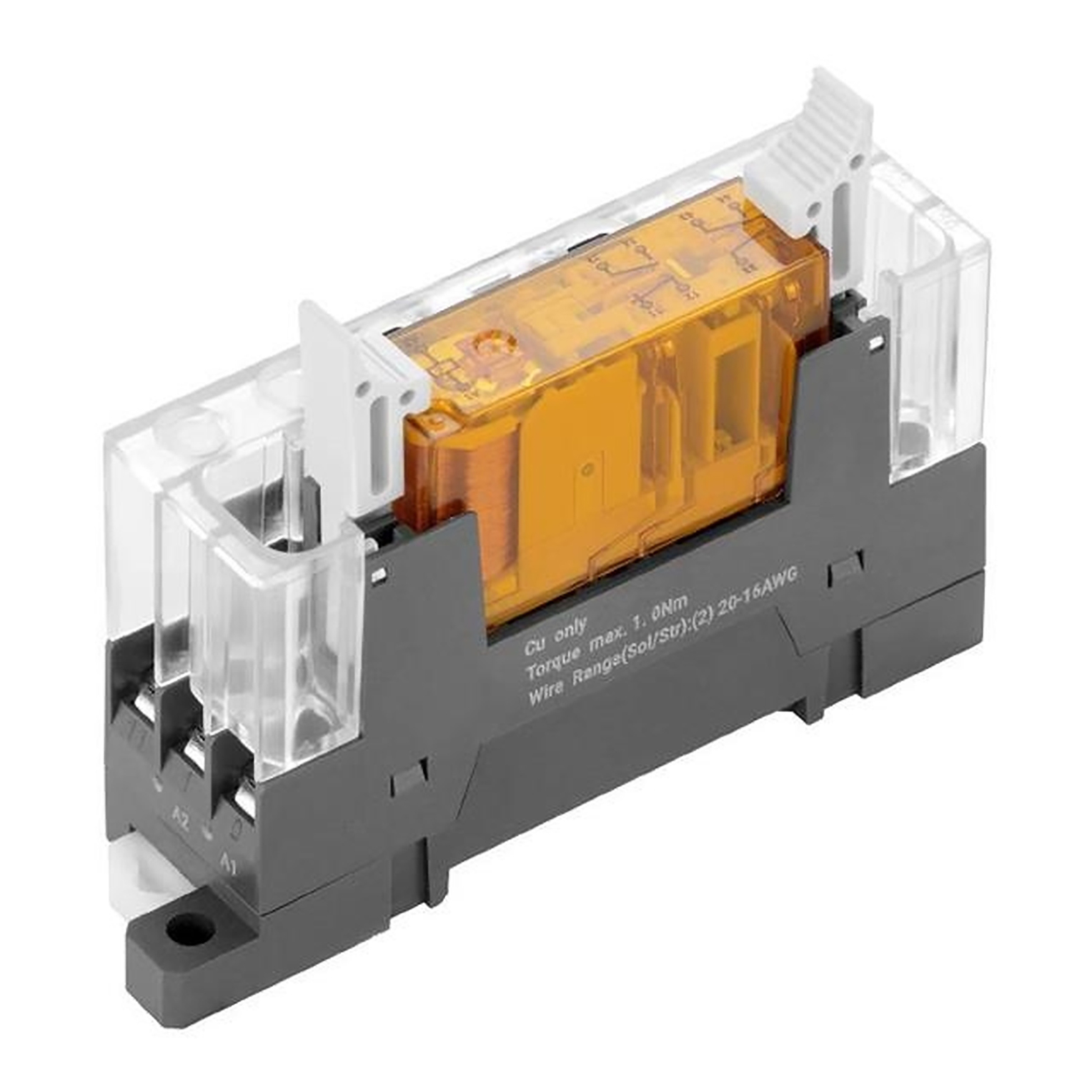

Dedizierter Sicherheits-IC

Im Gegensatz zu einem rein softwarebasierten Schutz, unterstützt gesicherte Hardware die Entwicklung besonders manipulationssicherer Chips, die in der Lage sind, Zugriffsversuche oder die Verfälschung gespeicherter Daten zu erkennen. Zudem sind Sicherheits-Chips, die auf langjährigem Sicherheits-Knowhow basieren, heute von der Stange erhältlich und problemlos zu integrieren. Ein gesichertes System hingegen intern komplett aufzubauen, kann ohne weiteres zwei Jahre in Anspruch nehmen – vorausgesetzt, die erforderliche Sicherheitsexpertise ist vorhanden. Fehlt das Knowhow, kann der Einsatz externer Sicherheitsberater die Projektkosten schnell in die Höhe schießen lassen. Im Gegensatz dazu lassen sich mit Sicherheits-Chips – und dem entsprechenden Hersteller-Support – innerhalb weniger Monate ein hochmoderner Schutz sowie die Einhaltung aktueller Sicherheitsstandards wie der IEC62443 erreichen. Da Chips außerdem bereits bei der Herstellung mit Kundenschlüsseln programmiert werden können, müssen Systementwickler keine eigenen Kapazitäten dafür aufwenden. Zudem müssen sie externen Produktionspartnern keine geheimen Schlüssel zur Verfügung stellen. Auf der anderen Seite bietet eine Lösung von der Stange nicht die nötige Flexibilität, um die Anforderungen der vielen verschiedenen Arten von IIoT-Geräten und -Anwendungen kostengünstig und effizient zu erfüllen. Manche Geräte sind möglicherweise nur einem geringen Risiko von Cyberangriffen ausgesetzt und erfordern lediglich eine Geräteauthentisierung mit einfacher Kryptographie und Schlüsseln, um die Erkennung von Fälschungen zu unterstützen. Andere brauchen unter Umständen eine höher entwickelte Kryptographie mit elliptischen Kurven oder sind für den Einsatz in Anwendungen vorgesehen, die eine Zertifizierung nach einem anerkannten Evaluierungslevel erfordern. In Fällen, in denen eine kryptographisch gesicherte Kommunikation oder gesicherte OTA-Updates erforderlich sind, muss ein geeigneter Sicherheits-Chip diese Fähigkeiten ebenfalls unterstützen.

IC-Familie deckt breites Spektrum ab

Ein gutes Beispiel sind hier die dedizierten Sicherheits-ICs der Infineon-Familie Optiga Trust. Diese Serie umfasst Komponenten, die von der Authentisierung tief eingebetteter Systeme reichen, bis hin zu Lösungen, welche zusätzlich die sichere Implementierung von Kommunikation, Datenspeicherung, Lebenszyklusmanagement, Updates oder Plattformintegrität unterstützen und sich für Echtzeitbetriebssysteme nutzen lassen. Das Modul mit der höchsten Spezifikation, das Optiga TPM, entspricht den Standards der Trusted Computing Group und ist für Windows- und Linux-Desktop-Systeme bzw. -Server geeignet.